2023年8月3日、大手暗号資産取引所であるバイナンスが、ゼロトランスファー攻撃を受けた事を報告しました。

バイナンスはこの後、素早い対応で資金の流出を防ぐことに成功しましたが、これをきっかけにゼロトランスファー攻撃という新たな暗号資産詐欺について世界中に拡散されることとなりました。

今回は日本でも既に多くの被害者が出ているゼロトランスファー攻撃の特徴と、防御方法などをわかりやすく解説していきます。

この記事の構成

ゼロトランスファー攻撃とは

これまでの暗号資産詐欺と言えば、「ウォレットのシードフレーズを相手に教えてしまった」、「DMから来た相手にNFTを送ってしまった」などが主なパターンでした。

しかし、これまでとは違う全く新しい詐欺として「ゼロトランスファー攻撃」というものが登場したのです。

ゼロトランスファー攻撃はとてもシンプルかつ巧妙で、今のところその被害者の多くは暗号資産取引のベテラン、いわばWeb3のリテラシーが高い方たちを中心に拡がっています。

どのような手法なのか、その仕組みと特徴を解説します。

ゼロトランスファー攻撃の特徴と仕組み

ゼロトランスファー攻撃はアドレスポイズニング攻撃などとも呼ばれる新たな詐欺手法で、世界で最初の被害報告は2022年11月と言われており、2023年1月には暗号資産ウォレットの最大手であるMetaMaskが注意喚起を行っています。

その後、日本では2023年5月ごろからX(旧Twitter)上で被害報告を見るようになると、続々とゼロトランスファー攻撃のワードが見られるようになりました。

特徴

その特徴を箇条書きで紹介します。

- 攻撃者はエクスプローラーで送金履歴を監視し、頻繁に送金作業を行っているアドレスを見つけターゲットとする。

- ターゲットアドレスと似たような偽(フェイク)アドレスを生成する。

- 正規のアドレス保有者が取引所などから自分のアドレス(攻撃者からみるとターゲットアドレス)に暗号資産を送金した後に、攻撃者は生成した偽アドレスを使用して0額、もしくは少額の暗号資産の送金履歴を作成する。

- その後、ターゲットとなったアドレスの所有者が自分のアドレスへ送金させる際、直近の取引履歴から偽アドレスであることに気が付かずコピー&ペーストして送金してしまう。

- 攻撃者へ送金されてGOXとなる。

このようにゼロ額で送金されることから、「ゼロトランスファー攻撃」と呼ばれますが、MetaMaskでは、偽アドレスにより取引履歴であるアドレス履歴が「汚染」されることから「アドレスポイズニング」と呼んでいます。

仕組み

攻撃の仕組みを図解で解説していきます。

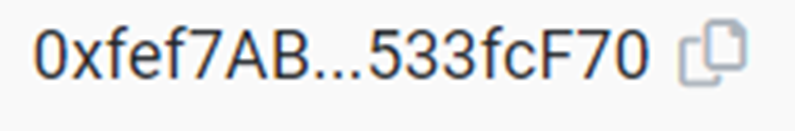

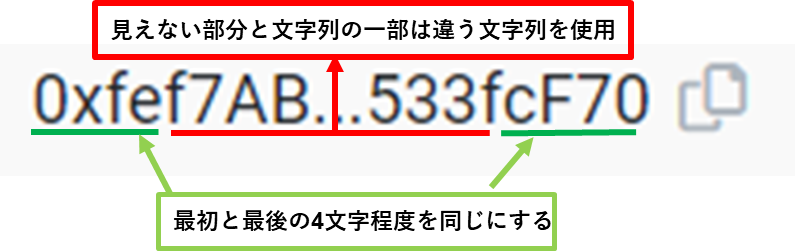

- 暗号資産ウォレットのアドレスは下記の画面のように最初と最後の文字列だけが表示されています。

- 攻撃者はターゲットとしたアドレスの最初と最後の4文字程度の文字列を同じ文字にした、一見本物のアドレスと見分けが付かない偽アドレスを生成します。

- 攻撃者は上記の生成した偽アドレスを使用し、ゼロ額の暗号資産を送付しMetaMaskの取引履歴(エクスプローラーの履歴)に残す。

- ターゲットとなった被害者は、この後取引所などから自分のアドレスに送金する際、取引履歴にある直近のゼロ額送金されたアドレスが偽アドレスであることに気が付かずコピー&ペーストして送金作業を行い、攻撃者へ資金が渡ってしまう。

引用元:https://twitter.com/AegisWeb3/status/1658029842133319682?s=20

ゼロトランスファー攻撃への対策

ここまで具体的な攻撃手法を紹介しましたが、各ブロックチェーン関係者やウォレット開発者は攻撃に合わせていくつか対策を行っています。

その対策と攻撃者との攻防を紹介します。

Etherscanにおける表示の変更

ゼロトランスファー攻撃の実例が増えてくるに従い、その解決策として取られた最初の対策が、エクスプローラーの表示をゼロ額の送金の場合は薄くし、あえて目立たなくするUIに変更しました。

引用元:https://twitter.com/AegisWeb3/status/1658029842133319682?s=20

Small Value Transfer Attack(少額トークン送金)

表示を薄くされる事によりゼロ額での送金が難しくなった攻撃者が、次に行った手法は少額の暗号資産を送金するという方法です。

引用元:https://twitter.com/AegisWeb3/status/1658029847032262656?s=20

Fake Token Transfer Attack(フェイクトークン トランスファー攻撃)

少額トークンを送金する手法を取ったものの、ユーザーの警戒感が強まっている中で、簡単に騙されなくなってきました。

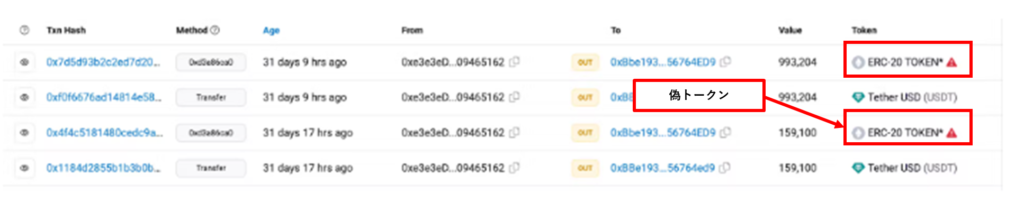

そこで、攻撃者はFake Token Transfar Attackと言われる、有名なトークンと同じ名前の偽トークンを発行し、疑われにくいある程度の額を送金することを始めました。

これにより偽トークンを識別することが困難になり、なりすましが横行するきっかけにもなりました。

そこで、Etherscanが取った対策が、偽トークンには赤いマークを表示させ一目で識別することを可能にすることです。

今のところ、この偽トークン被害の例はあまり聞こえて来ませんが、ゼロ額送金と少額の送金による被害が圧倒的に多いです。

というのも、UIの変更などの対策も少し時間が経過しないと効果が現れず、リアルタイムだと通常と同じUIであるため、被害に遭いやすい状況と推測されます。

偽アドレスの生成

ここで偽アドレスの生成について少し説明します。

これはVanity Address(バニティアドレス)と呼ばれる生成器を使用して生成されます。

Vanity Addressとは「うぬぼれたアドレス」と直訳されますが、自分自身のハンドルネームのようなアドレスを作成したり、ある特徴を持ったアドレスを自分自身で生成することが可能なツールです。

通常ウォレットアドレスは無作為で無意味な文字列や数字を並べて生成されますが、Vanity Addressは意図的に任意の文字列を挿入し生成することができます。

例えばあるトークンのティッカーシンボルをアドレスの頭文字に使用するなど、他人から見てわかりやすいアドレスを生成するなどの目的で使用されています。

攻撃者はVanity Addressを本来の有効的な利用ではなく、偽アドレスの生成という悪用目的で利用したことになります。

バイナンスのゼロトランスファー攻撃について

冒頭で記載した通り、2023年8月3日、バイナンスがゼロトランスファー攻撃を受けましたが、迅速な対応により被害を防ぐことに成功しました。

この時の詳細を簡単に説明していきます。

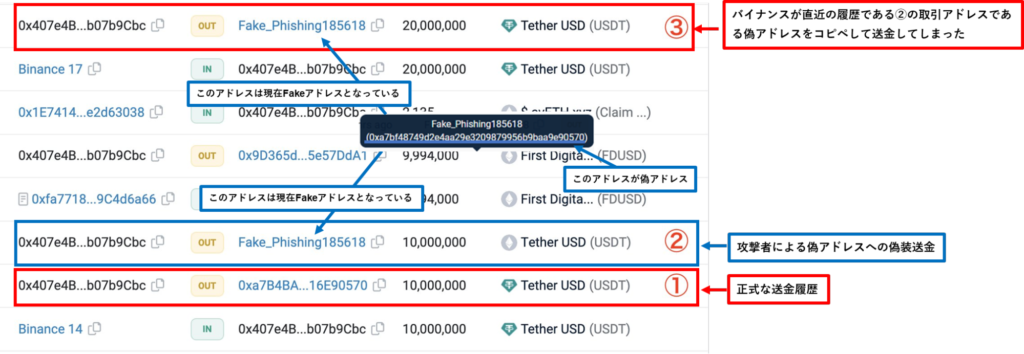

- バイナンスのオペレーターは正式なアドレスへの送金に成功している。

- この直後に攻撃者が生成した偽アドレスへ送金した偽イベントの実施。

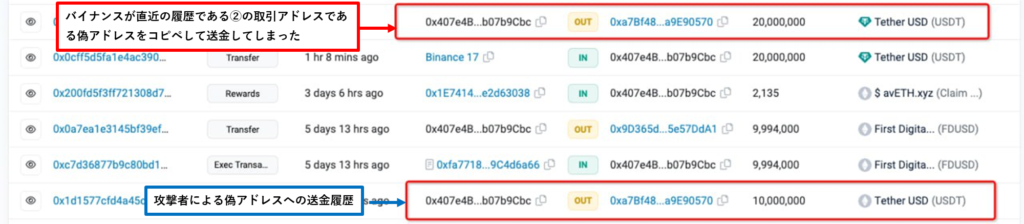

- バイナンスのオペレーターはその後、同じアドレスへの送金が発生したため、直近の送金履歴のアドレスをコピー&ペーストして2,000USDTを送金してしまった。

引用元:https://t.co/ks3UYsDfHB

引用元:https://t.co/ks3UYsDfHB - 送金直後、オペレーターは不審な点に気が付き、送金したUSDTの凍結をUSDTの管理をしているテザー社に要請。

- 要請を受けたテザー社は偽アドレスを1時間以内にブラックリストに登録し、誤って送金されたUSDTを即座に凍結し被害を防ぐことに成功。

なお、上記の画像はブラックリスト登録後のEtherscanの為、偽アドレスが「Fakeアドレス」となっていて、本来のアドレスと偽アドレスの比較がわかりにくくなっています。

従って送金直後のEtherscanの画像を見ながら、本来のアドレスと偽アドレスを紹介しながらその違いを確認していきたいと思います。

- 本来のアドレス:0xa7B4BAC8f0f9692e56750aEFB5f6cB5516E90570

- 偽アドレス:0xa7Bf48749D2E4aA29e3209879956b9bAa9E90570

- エクスプローラーに表示されているアドレス:0xa7Bf48…a9E90570(偽アドレスの赤字部分)

引用元:https://twitter.com/PeckShieldAlert/status/1686278380306731008?s=20

引用元:https://twitter.com/PeckShieldAlert/status/1686278380306731008?s=20

良く見ると表示されている文字列のうち、頭は5文字、後は6文字が一致しています。

これでは本来のアドレスとの違いに気づく可能性はかなり低いと言えるでしょう。

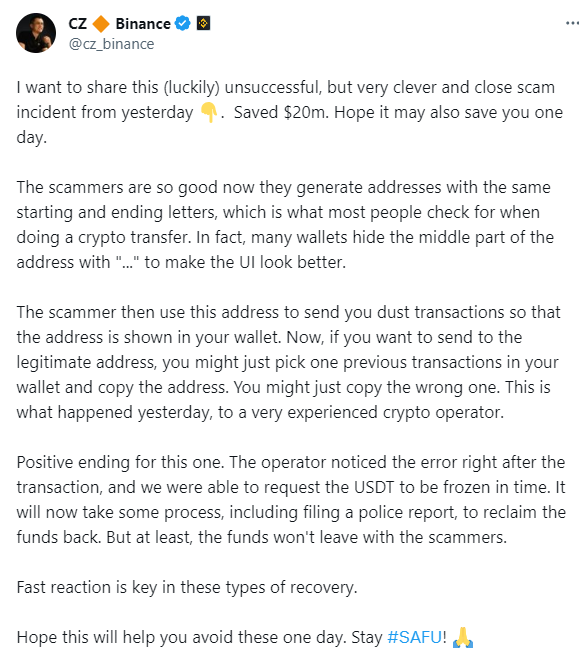

今回の件を受けてバイナンスのCEOであるチャンポン・ジャオ氏はX(旧Twitter)に

「昨日非常に巧妙で危ない詐欺事件が起きたので共有します」

と述べ、ゼロトランスファー攻撃について説明し、

「今回はオペレーターの迅速な対応で2,000万ドルを失うことはなかった」

ということを報告すると共に

「皆様の役に立つことを願います」とtweetしました。

引用元:https://twitter.com/cz_binance/status/1686764372616515585?s=20

被害に遭わないため心がけること

- ターゲットとして狙われやすいユーザーは

- 送金頻度が高い

- 日常的にブロックチェーンエクスプローラーから送金作業を行っている

- これに伴う注意事項として

- エクスプローラーのトランザクション履歴やウォレットの送信履歴でアドレスのコピーはしない。

- 面倒でも都度ウォレットのアドレスをコピーする

ここまで説明してきたように、この詐欺は自分のウォレットアドレスがターゲットになっているので、その扱いに気を付ければ防ぐことができます。

送金頻度が高いユーザーにはエクスプローラーなどで送金作業を行うのはとても便利ですが、面倒でも上記のような対応を心がけることをお勧めします。

まとめ

ゼロトランスファー攻撃は頻繁にオンチェーン上で送受信作業を行う、暗号資産上級者が被害に遭いやすい攻撃です。

従ってオンチェーンでの扱いを行わない初心者の方は被害に遭う可能性は極めて低いと言えますが、慣れてきてオンチェーンでの送金を行うようになることも考えると今からしっかりと心得ておくとよいでしょう。